Siempre abierto a nuevos desafíos y a llevar las ideas al siguiente nivel.

Siempre abierto a nuevos desafíos y a llevar las ideas al siguiente nivel.

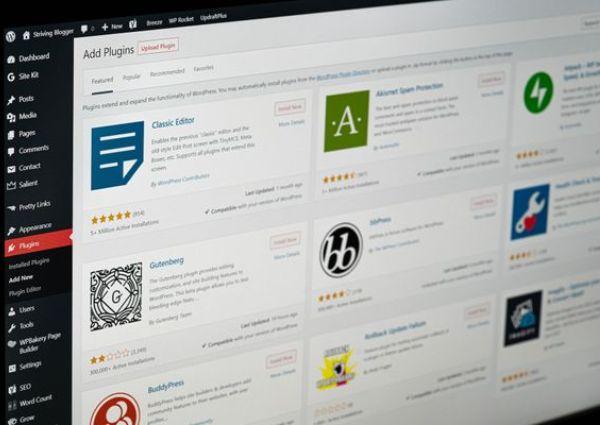

Estos son los 5 plugins de WordPress más vulnerables en 2024 y las mejores prácticas para proteger tu sitio web contra ataques y brechas de seguridad.

WordPress es una de las plataformas más utilizadas para la creación de sitios web, pero su popularidad también la convierte en un objetivo frecuente de ataques. Muchos plugins esenciales presentan vulnerabilidades que pueden comprometer la seguridad de un sitio.

A continuación, te presentamos 5 plugins que han sido reportados con vulnerabilidades en 2024, junto con las soluciones para mantener tu web protegida.

📌 Problema: Un fallo en versiones antiguas permitía a los atacantes ejecutar código malicioso en el servidor.

✅ Solución: Asegúrate de actualizar siempre Elementor a la última versión.

📌 Problema: Esta popular herramienta de análisis expuso datos sensibles de usuarios debido a una mala gestión de permisos.

✅ Solución: Revoca permisos innecesarios y usa herramientas de seguridad como Wordfence.

📌 Problema: Un fallo en este plugin permitió a atacantes modificar bases de datos sin autenticación.

✅ Solución: Actualiza el plugin y usa un firewall de aplicaciones web (WAF).

📌 Problema: La falta de validación en entradas permitió ataques de Cross-Site Scripting (XSS).

✅ Solución: Habilita protección contra XSS y usa plugins de seguridad adicionales.

📌 Problema: Un exploit permitió que atacantes subieran archivos maliciosos.

✅ Solución: Usa permisos restrictivos en archivos y directorios y evita instalarlo si no es necesario.

✔️ Mantén siempre actualizados los plugins y WordPress

✔️ Descarga plugins solo desde fuentes oficiales

✔️ Utiliza un firewall de seguridad (WAF) como Cloudflare o Wordfence

✔️ Realiza auditorías de seguridad regularmente

✔️ Desactiva y elimina plugins que no uses

Conclusión:

Los plugins de WordPress añaden funcionalidades increíbles, pero también pueden representar un riesgo si no se gestionan correctamente. Mantente informado y protege tu sitio contra posibles amenazas.